シングルサインオン (SSO)とは?

メリット・仕組み・選び方まで徹底解説

シングルサインオン(SSO)の概要

シングルサインオン(SSO:Single Sign On)とは、一度の認証で複数のWebサービス・クラウドサービスやアプリケーションなどが利用可能になる仕組みのことです。

複数のクラウドサービス・アプリケーションを使用していても、それらのサービスがシングルサインオンに対応していれば一回の認証で全てのサービスが利用可能になるのです。

なぜSSOが必要なのか?

ID/パスワード管理の限界とセキュリティリスク

従業員一人あたりが利用するWebサービスの数は増加しており、以下のような「ID/パスワード問題」が深刻化しています。

ユーザーの業務効率への悪影響

利用Webサービスや業務システムの数だけ発生する毎回のログイン (ID/パスワード入力) 動作やパスワードの定期更新は、ユーザーの業務効率に悪影響を与えています。マイクロソフトによると、 パスワードを利用しているアカウントのログイン成功率はたったの32%でした。

SSOで改善できる業務リソースを計算してみる

IT管理者の工数増大

パスワードリセットの対応や、アカウント発行・ 停止、定期的なパスワードリセット対応など、IT 管理者の負担は増すばかりです。また情報システム部門への社内問合せのうちパスワードリセットの依頼が約50%という調査結果もあり、パスワードの運用がリソースを圧迫しています。

セキュリティリスク

パスワードの設定機会が増えた結果、「全ての Webサービスに同じID/パスワードを使い回している」 「パスワードに簡単な文字列を設定している」「すべてのアカウント情報をエクセルにメモしている」といった行為が、不正アクセス被害のリスクを高める要因となっています。

不正アクセスを防ぐ根本的な対策を読むSSOは、これらの課題を解決し、効率的でセキュアな働き方を実現します。

パスワードの問題を詳しく知る※1 キヤノンマーケティングジャパン株式会社 社内ヘルプデスク業務に関する実態調査2024年10月25日時点

SSO導入のメリット: 業務効率化とセキュリティ強化を両立

SSOの導入により、業務効率化とセキュリティ強化の両立を実現することができます。企業全体にメリットがあるため、

急速に普及が進んでいます。

ユーザーのメリット

ID/パスワードに費やすムダ業務から解放

パスワード忘れでの業務停止やパスワード更新作業がなくなります。Webサービスや業務システムごとにID/パスワードを覚える必要も、 管理する必要もありません。覚えるべきID/パスワードは基本的に一つだけ (もしくはゼロ)になります。

IT管理者のメリット

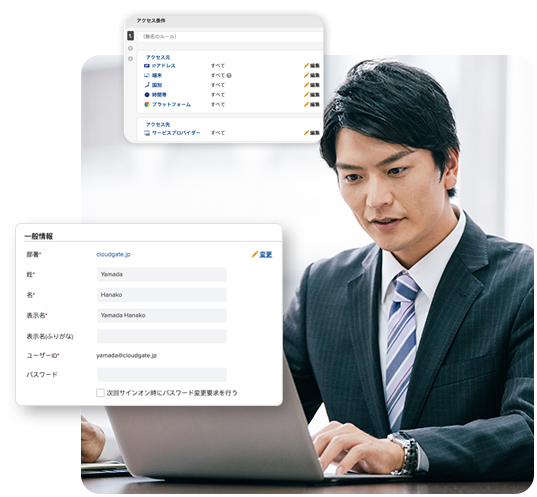

工数の大幅な削減とID管理の高度化

パスワード更新作業や、ユーザーの「ログインできません・・・」への対応から解放されます。さらに、アカウントの追加・変更・削除はSSOの管理画面で一元管理できるため、入退社時の作業も劇的に楽になります。

また、ユーザーが使用しているWebサービスに把握し制限を設けられるため、セキュリティリスク低減やライセンスコストの最適化につながる戦略的なID管理が実現できるようになります。

マネジメント層のメリット

セキュリティ・コンプライアンス・監査対応の強化

パスワードの使用機会を減らすことで、パスワードの使い回しや盗み見、窃取による不正アクセスのリスクを低減します。

さらに、多くのSSOサービスでは、「多要素認証(MFA)」や、IPアドレス・デバイスなどでアクセスルールを設定する「アクセス制限」といった機能が提供されており、セキュリティ強化に繋がります。

コンプライアンスと監査対応の観点からも、SSOサービスは有効です。退職者のアカウント削除漏れなどを防ぐ「ID管理」機能は情報漏洩リスクを抑制し、「認証ログ」機能による認証ログの一元管理は、監査時の情報追跡や提出作業を効率化します。

SSOに関連するシステム (機能)の一覧

SSOサービスはSSOだけでなく、様々な機能を備えている場合があります。

SSOのメリットを支える機能をご紹介します。

認証機能:ログインにまつわる利便性とセキュリティを向上する機能

シングルサインオン (SSO): 一度の認証 (ログイン)で、連携している複数のWebサービスやWebアプリケーションに追加のログインなしでアクセスできます。

- 主要な認証プロトコル対応: SAML、OpenID Connect (OIDC) といった標準的な認証連携プロトコルに対応し、多くのWebサービスと連携できます。

- レガシーシステムとの連携: Form-based認証などを用いて、認証プロトコルに未対応の Webシステムとも連携できる場合があります。

多要素認証 (MFA) との連携: パスワード認証に加え、スマートフォンアプリ、SMS、生体認証、セキュリティキー (FIDO2など) といった多様な認証要素を組み合わせ、認証を強化します。

- パスワードレス認証への対応: パスキー (FIDO2) などを利用し、パスワードを使わない、より安全で便利な認証方式への移行を支援します。

条件付きアクセス/リスクベース認証: アクセス時の状況(場所、時間、デバイス、リスクレベルなど)に応じて、要求する認証要素を変えたり、アクセスを制御したりします。

ID連携管理・アクセス管理機能: アカウントを一元管理する機能

ディレクトリ連携: Active Directory (AD) やLDAPといった既存のID管理基盤と連携し、アカウント情報を同期できます。

IDプロビジョニング (SCIM対応など): ユーザーアカウントの作成・更新・削除といった情報を、連携サービスへ自動的に反映させ、ID管理を効率化します。

統合ID管理: ユーザーアカウント情報 (属性情報、所属グループなど) を一元的に管理します。

アクセスルール/ポリシーの管理: サービスごとに、どのユーザー (またはグループ)がアクセスできるか、どのような条件(IPアドレス、デバイスなど) でアクセスを許可するかといったルールを一元的に設定・管理します。

デバイス管理/認証: 会社が許可したデバイスのみアクセスを許可するなど、デバイスに基づいたアクセス制御を行います (デバイス証明書などを使用)。

監査・レポート機能: ログなどを記録し、レポートする機能

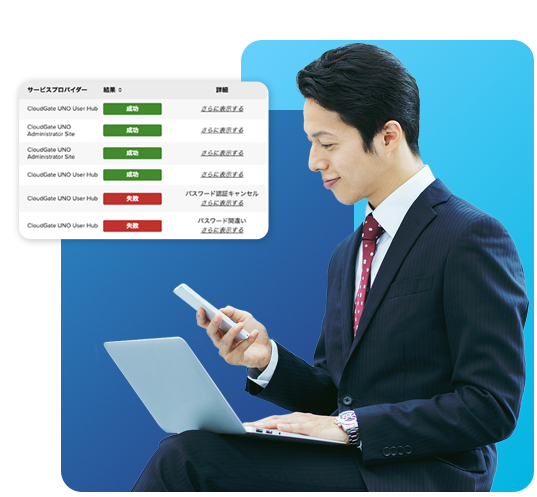

認証ログ/監査ログ:「いつ、誰が、どのサービスに、どの認証方法で、どこから」アクセスしたか、成功・失敗の履歴、管理者の操作履歴などを詳細に記録・管理します。

レポート機能: ログデータを分析し、利用状況の可視化や不正アクセスの兆候検知に役立つレポートを提供します。

これらの機能は、SSOによって提供範囲や詳細が異なります。自社の要件に合わせて、 必要な機能を備えたSSOを選択することが重要です。

CloudGate UNOの機能一覧

SSOを実現する仕組み: 知っておくべきSAML認証

Microsoft 365、Google Workspace、Salesforce、Slackなど、様々なWebサービスは 「SAML認証」 というプロトコルに対応しています。異なるネットワーク間でユーザーの認証および認証情報をやり取りするための標準規格のことで、SSOを運用する際には、SAMLを使用してWebサービスと連携させることが多いです。IT管理者の方に向けて、知っておくべき概要をご説明します。

SAMLを詳しく知る押さえておくべきアイデンティティプロバイダー (IdP) とサービスプロバイダー (SP)

アイデンティティプロバイダー (IdP) とサービスプロバイダー (SP) はSSOを構成する登場人物です。 認証に関する情報を提供するSSOをIdPと呼び、Webサービス側をSPと呼びます。SAMLを利用する認証では、 この2つの要素でSSOを実現します。SPは本来Webサービスに限りませんが、本項ではMicrosoft 365、 Google WorkspaceといったWebサービスを念頭に置いています。

IdPを詳しく知るSAMLの優れている点

IdPからSPへ送られるメッセージには、パスワードなどのユーザー固有の認証情報は含まれておらず、IdPが行った認証の結果(誰に対して本人確認を行ったか? だったりどのように認証したか?) や関連情報 (この認証した人はどのような属性を持つのか?)を送ります。また、暗号化やデジタル署名を利用できるためより安全な通信を行うことができます。

加えて、ユーザーが別のSPにアクセスする場合は、既にIdPで認証済みのため、ユーザーはログインを繰り返す必要がありません。ログインの手間を減らすことができるのです。

SAML認証の流れ

SAML認証の認証の流れを見ていきましょう。この流れを理解することで、エンドユーザーに「なぜこのような画面遷移になるのか」 「なぜ一度ログインすれば他の Webサービスも使えるのか」といったことを説明できるでしょう。

サービスプロバイダー (SP) を起点とした認証連携のフロー

SP Initiated SSO

- ① ユーザーが対象のSP (Webサービス等)ヘアクセス

- ② SPはIdPへ認証要求 (SAML等)を送信

- ③ IdPはこの認証要求に基づき、ユーザーの本人確認を実行。 ユーザーはidPに認証 (ログイン)

- ④ 認証ができればIdPはアサーションと呼ばれる認証情報を作成し、 ブラウザーを介してSPへ送る。

この時、SPの操作権限などに利用可能な属性情報も同時に送る - ⑤ アサーションを受け取ったSPでは検証が行われ、問題がなければユーザーへログインを許可する

SAMLにはユーザーが最初にIdPにログインを行う 「IdP Initiated SSOモデル」もあり、業務に応じてSP Initiated SSOとIdP-initiated SSOを選ぶこととなります。

(CloudGate UNOの場合)

SP-initiated SSOの図

サービスプロバイダー (SP) を起点とした認証連携のフロー

SSOを実現する仕組み: その他の認証方式(プロトコル)

SAML以外の代表的な認証方式も把握しておき、適切なSSOサービスを選びましょう。

Webサービス向けの認証方式

オンプレミス向けの認証方式

特定の条件、特定のサービスで見られる認証方式

認証方式(プロトコル)の主な用途

上記で紹介した認証の主な用途と、クラウド型SSOサービスの対応をまとめます。

SSOを検討する際には、どの認証方式が必要なのか確認するため、SSOおよび連携対象のサービス両方の調査が必要です。

| SSO認証方式 | 主な用途 | クラウド型SSOの対応 (CloudGate UNOの場合) |

| SAML認証 | 幅広いWebサービスへのSSO | ◎ |

| フォームベース認証(代理認証方式) | SAML等非対応WebサービスへのSSO | ◯ |

| OIDC | モバイルアプリ、API連携、コンシューマ向けSSO | ◯ |

| エージェント方式 | オンプレWebアプリへのSSO(アプリ改修不要の場合) | ー |

| リバースプロキシ方式 | オンプレWebアプリへのSSO(NW構成変更で対応) | ー |

| ケルベロス方式 | Windowsドメイン環境内のセキュア認証(主に社内向け) | ー |

| 透過型方式 | クライアントPCでの認証情報を自動利用(社内NW等) | ー |

クラウド型SSOのCloudGate UNOでは、お使いのサービスがSAML、フォームベース、OIDCに対応しているかは、無償で検証いたします。お気軽にお問い合わせください。

また、すでにエージェント方式、リーバースプロキシ方式のSSOを導入されている場合、Cloud Gate UNOがSPとして振る舞い、それらのSSOをSAMLやOIDCで連携し、幅広い運用を実現できる場合があります。

外部 IdP 連携オプション運用に関してコンサルタントが無償でご提案しますのでお気軽にお問い合わせください。

SSOのリスクと対策

便利なSSOですが、導入前に知っておくべきリスクもあります。

SSOサービスの三大リスク

SSOへのログインID・パスワードの漏洩

一つのID/パスワードに集約できるというのがSSOのメリットですが、裏を返せば、その情報が漏洩してしまうと連携しているWebサービスや業務システムにまでログインが可能となり、被害が拡大する恐れがあります。

SSOの停止による業務停止リスク

SSOが停止すると、連携しているWebサービスや業務システムにログインできなくなり、業務全体が停止してしまう恐れがあります。オンプレミス型とクラウド型では対策が異なりますが、以下でご紹介する内容はクラウド型を念頭に置いています。

導入失敗・期待した効果を得られない

よくある失敗談として、実際に導入する段階になって利用しているWebサービス・業務システムとSSO連携できないことがわかった、社内ネットワークとの兼ね合いを導入後に再検討しなければいけなくなった、などがあり、期待していた効果 (情シス部門の工数減やユーザーの利便性向上など)が得られないことがあります。 社内リソースだけでは検討を深めきれないことが原因の一つです。

対策の鍵は「多要素認証(MFA)」と「SSOサービスの稼働実績とサポート力」

上記のリスクに対する最も効果的な対策は、信頼できるSSOサービスを選択し、多要素認証 (MFA) を組み合わせることです。

多要素認証(MFA)

パスワードだけではなく、スマートフォン認証、生体認証、セキュリティキーなどを組み合わせることで、仮にパスワードが漏れても不正アクセスを防ぎます。MFAが最初からプランに組み込まれているSSOを選びましょう。

多要素認証(MFA) とはまた、条件付きアクセス/リスクベース認証/デバイス管理によってクラウドサービスへログインを許可する条件(IP、端末、場所、時間など)を併せて設定することで、セキュアで柔軟なSSOを実現できます。

アクセス制限機能を知る

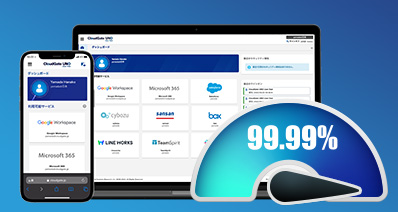

SSOサービスの稼働実績とサポートカ

高い稼働実績を保ち、業務停止リスク回避のためにBCP対策を実施しているサービスを選びましょう。

CloudGate UNOは99.99%以上の稼働率(2024年・定期メンテナンス、バージョンアップによる作業時間を除く)となっております。また、国外のデータセンター環境にデータのバックアップを保持するBCP対策も完備しています。

CloudGate UNOの高い信頼性加えて、業務システムとの兼ね合いを相談できる経験豊かなサポート体制があるか、よく確認しましょう。レビューサイトを確認したり、実際にお問合せをして課題を相談し、比較検討をしてください。

\導入に関するお悩み、専門家に相談しませんか?/

無料相談はこちらから予約最適なSSOの比較検討のステップとポイント

SSO導入の成否は、自社に最適なソリューションを選べるかどうかにかかっています。以下の項目を比較検討し、SSO導入を成功させましょう。

要件定義:SSOしたいサービスと利用環境の棚卸

まずは、利用中・利用予定のWebサービス、業務システムを洗い出し、エクセルなどに一覧にしましょう。

次に、Webサービス・業務システムが対応する認証プロトコル (SAML、OIDC、Form-based等)を調査し併記することで、正確な検討が可能になります。認証プロトコルの調査には手間がかかりますが、SAMLに対応しているWebサービスに関してはこちらのページから検索可能です(連携検証済みでもこちらに記載のないWebサービスもございます)。

詳細がわからない場合は弊社が調査いたしますので、お問合せページからWebサービス名をご教示ください。

そして、SSOを使用するユーザーの利用環境(VPN使用、スマホ利用の有無など)を整理します。

| タスク | 備考 |  の対応 の対応 | |

| 1-1 | 利用中・利用予定のWebサービス、業務システムを洗い出し、エクセルなどに一覧にする | ||

| 1-2 | Webサービス、業務システムが対応している認証プロトコル(SAML、OIDC、Form-based等)を調査する | CloudGate UNOと検証済みのサービスに関しては こちらのページから検索可能です。詳細がわからない場合は弊社が調査いたしますので、お問い合わせからサービス名をご示⽰ください。 | |

| 1-3 | SSOを使用するユーザーのサービス利用環境を調査する | VPN使用、スマホ利用の有無などSSOの使用環境を確認する。 | SSO導入に必要な要件定義を弊社コンサルタントが無料でご提案させていただきます。お気軽にお問い合わせください |

SSO機能比較

SSOの必須機能を整理し、情報収集をします。以下をご参考にSSOの必須要件を整理してください。

| タスク | 備考 |  の対応 の対応 | |

| 2-1 | クラウド型かオンプレ型か検討する | クラウド型は、初期費用と維持費が低く、短期間で導入できるのがメリットですが、SSO連携の自由度が比較的低い、カスタマイズ性が低いといったデメリットがあります。 オンプレミス型は、自社利用に合わせてカスタマイズできることがメリットですが、初期費用や運用コストが高い、専門知識をもった技術者が必要といったデメリットがあります。 | クラウド型 |

| 2-2 | サービス連携数の上限を確認する | SSOが連携できるサービスの数と、ログイン回数の上限を確認してください。 | 無制限 |

| 2-3 | 連携検証サービスの有無 | ベンダーがSSOの連携検証を行ってくれるか確認してください。今後、新しくWebサービスを導入する際に追加の費用がかからないか把握しておきましょう。 | 無料:お気軽にご質問ください |

| 2-4 | 既存システムやオンプレシステムと連携できるか | 複雑な要件で連携する場合、SSOサービス側の開発が必要になる場合がありますので、既存システムの運用を十分に把握した上で、SSOサービス側と調整する必要があります。 | 下記のページにないWebサービスは連携可能か調査させていただきます。 CloudGate UNO SSO連携サービス一覧 |

セキュリティとID管理機能

SSOの三大リスクの一つ 「SSOへのログインID/パスワードの漏洩」を解消し、さらに利便性を高められる機能があるか確認しましょう。低価格のSSOサービスでは網羅していない場合もありますので、よく確認してください。

| タスク | 備考 |  の対応 の対応 | |

| 3-1 | 対応している多要素認証(MFA)の種類 | パスキー(FIDO)認証や生体認証といった強固な多要素認証への対応がマスト。 | 業界最高峰のセキュリティ ・パスキー(FIDO)に対応 - 生体認証(指紋、顔) - セキュリティキー ・デバイス証明書 ・スマートフォンアプリ認証 ・OTP |

| 3-2 | どのプランでMFAを使用できるか | 無料で高度な認証セキュリティ(パスキーなど)を提供しているべき。 | 全プランで利用可 |

| 3-3 | パスワードレス認証への対応 | パスキーなどを利用し、パスワードを使わない認証を実現できるか。 | 全プランで利用可 |

| 3-4 | アクセス制限の有無と制限ルールの粒度 | IPアドレス、時間、国、デバイスなどでアクセスを制御できるか?ユーザー属性(役職、部署)ごとにポリシーを変えられるか。またそれらを組み合わせられるか。 | 充実:下記を組み合わせて高度なルールを作成可能 ・IPアドレス ・時間 ・国 ・デバイス ・サービス ・ユーザー属性(役職、部署) |

| 3-5 | ゼロトラスト対応 | ユーザー認証とアクセス制限を兼ね備え、サービスにアクセスする度に認証できる機能があるか。 | 業界初のゼロトラスト対応。認証の頻度を設定することができます。 ゼロトラストSSOとは? |

| 3-6 | SSOを通じたWebサービスのアカウント作成・削除機能(プロビジョニング) | システム管理者の大きな負担の1つであるアカウント管理を自動化し、作業ミスやセキュリティリスクの軽減を可能にする。 | プロビジョニングに対応しています。主に以下のAPIに対応しています。 ・Active Directory ・Google Workspace ・Microsoft 365 ・LINE WORKS ・Cybozu ・box 上記以外にもSCIM2.0およびJITに対応しているので、柔軟な運用が可能です。 |

| 3-7 | ログ機能 | 監査に耐えうる詳細な認証ログが取得できるか。 | CloudGate UNOを経由して行われた認証処理の履歴や、管理者サイトで操作した履歴を検索・確認することができます。 |

サポート体制とベンダーの信頼性

SSOの三大リスクのうち 「SSOサービスの停止による業務停止リスク」 「導入プロジェクトの失敗」を避けるためにはサポート体制とベンダーの信頼性をよく情報収集する必要があります。

| タスク | 備考 |  の対応 の対応 | |

| 4-1 | 導入支援体制 | 導入時や運用時に製品を熟知した技術サポートが受けられるか、運用中のトラブルは業務に影響を与えるため、影響を最小限に抑えるためにはサポート体制も重要なポイントです。 | 経験豊富なコンサルタントがご希望の運用方法やセキュリティ対策について、ヒアリングしながらご要件を確認いたします。お客様のセキュリティポリシーや運用計画を基に、最適なプランとセキュリティ設定をご提案いたします。 導入の流れ |

| 4-2 | テスト環境の有無と内容 | 各社、トライアルや無料プランがありますが、懸念が解消できる内容でテストできるかがポイントです。 | スムーズにスタートしていただくため、1ヶ月間の無料トライアルを提供しています。トライアル期間中の疑問にはコンサルタントがお答えし、さらにトライアル環境を本番環境に引き継ぐことが可能です。 |

| 4-3 | 導入後のサポート体制 | 問合せ手段は何か(メール/チャット/電話など)、またサポート対応時間や受付時間は24時間365日対応か、海外製品の場合は、日本語対応可能か、サポート時間は日本時間に対応しているかといった点が重要となります。 | 導入後は専任のサポートチームが問合せに対応し、お問合せの約90%に24時間以内対応しています。 さらに、ユーザーコミュニティサイトに登録いただくと、SSOの有効活用を支援するカスタマーサクセスチームが定期的にフォローアップします。 |

| 4-4 | SSOソフトウェアの信頼性 | SSOサービスが不具合やトラブルによる停止の事態になった場合を想定して、どのような対応がされるのか確認しておくことが重要です。 また、今までの障害やサービス停止の実績、そしてその事態への対応状況なども確認されることをお勧めします。 | ・国外のデータセンター環境にデータのバックアップを保持しており、BCP対策も完備 ・100%自社開発のサービスであり、定期的なセキュリティチェックを実施 ・15年以上の運用ノウハウを持ち、99.99%以上の高い稼働率を維持 CloudGate UNOの高い信頼性 |

| 4-5 | 他社評価 | レビューサイトなどから高い評価を得ているSSOサービスをおすすめします。 | ITreviewのID管理、SSO、MFA部門などでLeader受賞を含む受賞歴があり、多数の導入事例があります (2025年3月時点で1400契約以上、70万ユーザー) |

まとめ

シングルサインオン(SSO)は業務効率化、セキュリティ強化、そして従業員満足度の向上を実現し、企業のデジタルトランスフォーメーション(DX)を加速させるための必須の投資です。

導入にあたっては、

- 自社の要件を明確にする

- 機能、セキュリティ、サポートを多角的に比較検討する

- 信頼できるベンダーを選ぶ

ことが成功の鍵となります。

CloudGate UNOは、15年以上の実績を持つ国産SSOサービスとして、日本のビジネス環境に最適化された機能と手厚いサポート、そしてゼロトラストを見据えた先進的なセキュリティを提供します。

「ID管理の煩雑さから解放されたい」「セキュリティ対策を強化したい」「安全で快適な働き方を実現したい」

もし、そうお考えなら、ぜひCloudGate UNOをご検討ください。

の主な機能

の主な機能

シングルサインオン

サービスプロバイダーへSAML2.0や Form-based等で認証連携を実現できます。

ユーザー認証

ID/パスワードだけではなく、MFA(多要素認証)による強固な認証を実現できます。

アクセス制限

サービスへのログインを許可する条件(場所/端末/時間/認証方式)とアクセス先のサービスプロバイダーを管理できます。

IAM

ID管理からプロビジョニングなどのライフサイクル管理まで一元管理できます。

Active Directory連携

Active Directory連携によるID連携と認証連携が 可能です。

認証ログ・操作ログ

CloudGate UNOを経由して行われた認証履歴や、管理者サイトで操作した履歴を検索・確認することが可能です。